MNCTF 2019 悪意部品(暗号) 100pts

まずはファイルの拡張子はpngとなっているものの、画像ファイルとして開けないので、攻撃グループBlackTechが使うマルウエアPLEADダウンローダ(ヒントのサイト)のようにバイナリエディタで開くことにしました。

いつも使っているVisual Studio Codeの拡張機能を使ってファイルを開いてみると、バイナリデータを見ることはできたのですが、編集はできませんでした。。。

色々ネットで調べてみたのですが、Visual Studio Codeでバイナリの編集はできないみたいです。

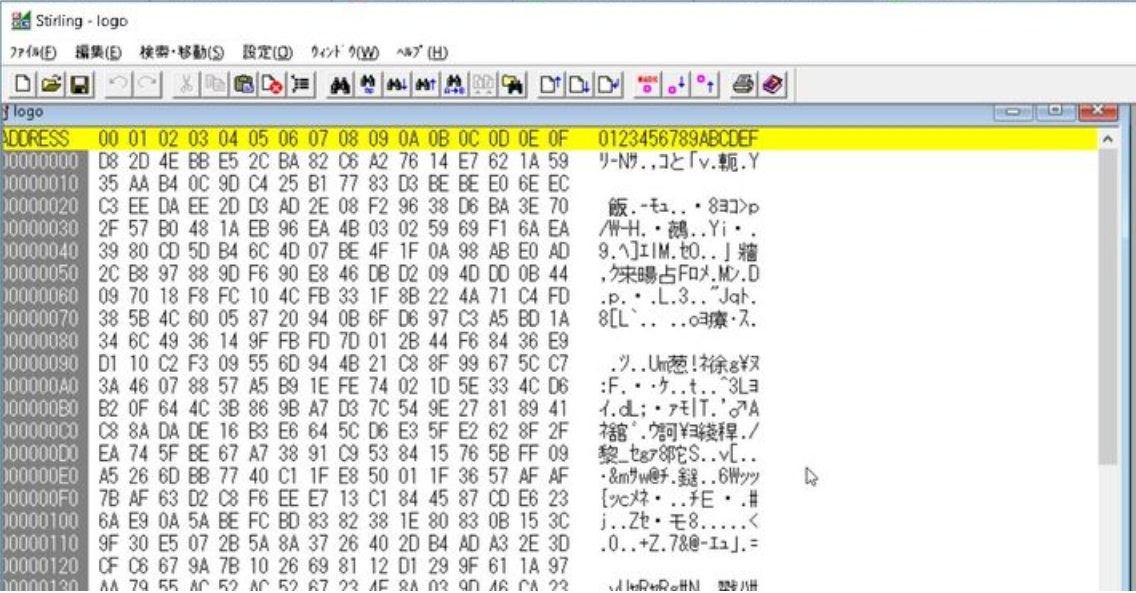

そこでバイナリを表示・編集できるStirlingというツールを使って開きました。

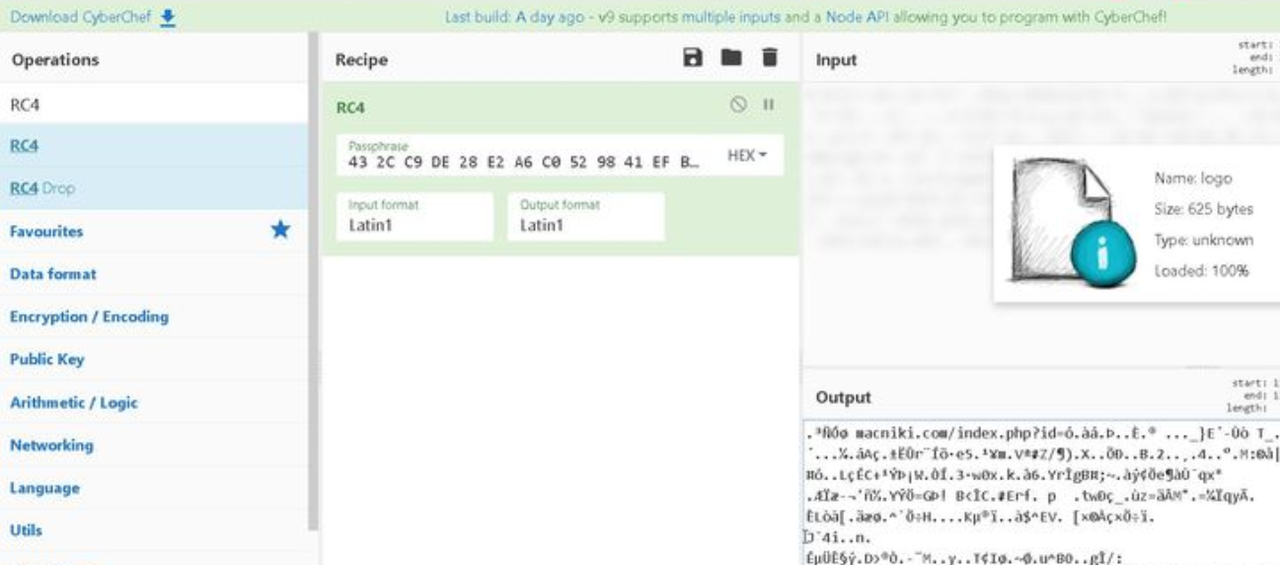

ヒントのサイトからPLEADモジュールのバイナリは、最初の0x20 BytesがRC4の鍵で、その後ろのデータがRC4で暗号化されたデータである、ということが分かります。最初の0x20 Bytesを削除し、それを最初の0x20 Bytesを鍵として、CyberChefで復号します。

すると、macniki.com というドメイン(フラグ)が見えます。